¶ 身份认证 - OIDC

雷池支持通过 OIDC(OpenID Connect)协议,实现与各类支持此协议的身份提供商的集成,让用户使用现有的身份系统安全登录应用或网站。支持的身份提供商包括但不限于 Keycloak、Auth0、Okta、Azure AD 等。

¶ OIDC 协议简介

OpenID Connect (OIDC) 是基于 OAuth 2.0 协议的身份认证层,允许客户端应用基于授权服务器的认证结果来验证终端用户的身份,并获取用户的基本资料。OIDC 使得第三方应用可以安全地获取用户信息,而无需直接管理用户凭证。

¶ 准备工作

¶ 1. 选择并配置 OIDC 身份提供商

以下以常见的 OIDC 提供商 Keycloak 为例,说明如何获取配置所需的参数:

¶ Keycloak 配置

-

登录 Keycloak 管理控制台。

-

选择或创建一个 Realm。

-

在左侧菜单,点击「Clients」→「Create」,创建一个新的客户端。

-

填写以下信息:

- Client ID: 为客户端指定一个唯一标识

-

在「Settings」标签页中,配置:

- Valid Redirect URIs: 添加应用的回调地址,例如:

https://example.com/.safeline/auth/api/callback/oidc - Web Origins: 添加应用地址,例如:

https://example.com

- Valid Redirect URIs: 添加应用的回调地址,例如:

回调域名字段,需要在你的应用 URL 后面拼接 /auth/api/callback/oidc

-

保存配置。

-

切换到「Credentials」标签页,获取「Client Secret」。

-

记录以下信息:

- OIDC 发现地址:

https://{keycloak-host}/realms/{realm-name} - Client ID:您创建的客户端ID

- Client Secret:从Credentials标签页获取的密钥

- OIDC 发现地址:

¶ 2. 获取 OIDC 配置参数

无论您使用哪种 OIDC 提供商,都需要获取以下信息用于雷池WAF配置:

- OIDC 发现地址:提供商的 OpenID Connect 配置信息地址

- Client ID:在OIDC提供商中注册的客户端ID

- Client Secret:在OIDC提供商中生成的客户端密钥

¶ 雷池 WAF 配置

¶ 1. 进入身份认证配置

-

前往雷池控制台「身份认证」→「配置」页面。

-

点击「第三方登录配置」,选择「OIDC」。

¶ 2. 填写配置信息

在配置表单中填写以下信息:

| 字段 | 描述 |

|---|---|

| OIDC 服务器 URL | OIDC 提供商的配置发现地址,雷池会自动拼接.well-known/openid-configuration结尾 |

| Client ID | 从 OIDC 提供商获取的客户端 ID |

| Client Secret | 从 OIDC 提供商获取的客户端密钥 |

- 配置完成后,点击「提交」按钮完成绑定。

¶ 3. 配置身份认证应用

-

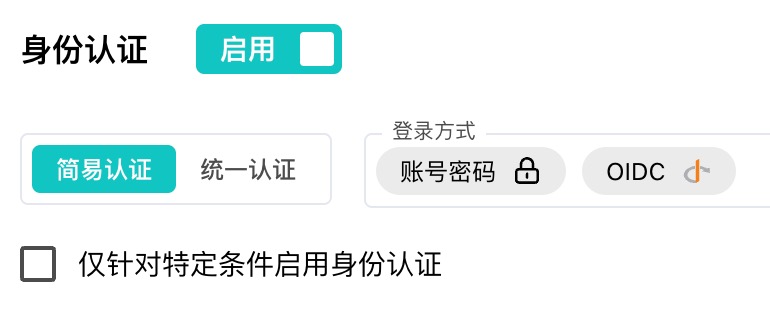

在「应用」选择需要启用 OIDC 登录的应用。

-

在应用的「身份认证-登录方式」配置中,启用「OIDC」选项

-

保存。

¶ 用户认证流程

应用开启「身份认证」功能并选择OIDC登录方式后:

-

当用户访问应用时,会显示 OIDC 登录选项。

-

用户点击立即登录后,会被重定向到 OIDC 提供商的登录页面。

-

用户在 OIDC 提供商页面完成身份验证后,会被重定向回雷池WAF。

-

新用户首次认证授权后需要雷池管理员在控制台进行「审核确认」。

- 通过审核的用户即获得此应用授权,后续访问无需审核,认证通过即可成功登录。

- 未通过审核的用户访问应用将会被拦截,无法访问。

¶ 用户管理

在「身份认证」→「用户管理」页面,您可以:

- 查看已通过 OIDC 认证的用户列表。

- 对新用户进行审核操作。

- 管理用户的访问权限,包括授权和撤销。

¶ 常见问题

¶ Q: 集成后无法重定向到 OIDC 提供商

A: 请检查 OIDC 发现地址是否正确,确保能够通过浏览器访问该地址并返回有效的 JSON 配置。

¶ Q: 用户在 OIDC 提供商认证后,回调失败

A: 请确认回调地址配置正确,包括协议(http/https)、域名和路径。

¶ Q: 雷池默认请求的 scope 有哪些?

A: openid